Objectif de ce guide : vous aider à construire un dispositif de sécurité réaliste, conforme, et pilotable dans le temps — sans surdimensionner, ni laisser des angles morts. Le contenu est volontairement concret : méthode d’audit, choix du dispositif, checklists, points de conformité et indicateurs de pilotage.

Vous êtes basé à Paris / en Île-de-France ? Ce guide s’applique partout, mais plusieurs exemples et cas d’usage sont pensés pour des sites urbains et multi-accès (bureaux, ERP, chantiers, sites temporaires). Pour une approche structurée « du diagnostic au suivi », vous pouvez aussi consulter la page de présentation de notre société de sécurité privée.

Sommaire

- Poser le cadre : périmètre, objectifs, contraintes

- Évaluer les risques : une méthode d’audit simple et actionnable

- Choisir le bon dispositif : humain, technique, organisationnel

- Quels profils d’agents mobiliser ?

- Adapter selon le secteur : bureaux, chantiers, événementiel

- Budget & dimensionnement : ce qui fait varier le coût

- Réglementation & conformité : les points à vérifier

- Piloter la prestation : KPI, procédures, amélioration continue

- FAQ

- Liens utiles

1) Poser le cadre : périmètre, objectifs, contraintes

Avant de parler « agents », « rondes » ou « filtrage », commencez par cadrer le besoin. Une demande floue (« on veut être plus en sécurité ») mène presque toujours à un dispositif inefficace : trop léger sur les vrais risques, trop lourd sur le reste.

Les 6 questions de cadrage

- Quel périmètre exact ? bâtiment, parking, quai de livraison, accès secondaires, zones sensibles, site temporaire, etc.

- Quels risques prioritaires ? intrusion, vol, agressions, vandalisme, incendie, malveillance interne, conflit social, mouvements de foule…

- Quels moments critiques ? nuit / week-end, pics d’affluence, phases chantier (livraisons, stockage), montage/démontage événementiel…

- Quel niveau d’exigence ? dissuasion, contrôle d’accès strict, intervention rapide, traçabilité, conformité ERP/IGH [si applicable].

- Quelles contraintes ? accueil du public, confidentialité, conditions météo, co-activité, délais, voisinage, circulation.

- Quel mode de décision ? qui valide, qui reçoit les rapports, qui pilote au quotidien ?

Bon réflexe : documentez le besoin en 1 page (objectifs + périmètre + risques). C’est la base d’un audit sérieux et d’un dimensionnement cohérent.

2) Évaluer les risques : une méthode d’audit simple et actionnable

Un audit utile ne se limite pas à « faire le tour du site ». Il doit aboutir à des mesures concrètes : points de contrôle, procédures, moyens humains/techniques et un plan de progrès.

Étape A — Cartographier les accès et les flux

Listez les entrées (principales et secondaires), les flux (livraisons, visiteurs, prestataires) et les zones à risques (stockage, badges, data room, caisse, back-office, loges, etc.).

Étape B — Identifier les scénarios de risque (sans se faire peur)

Le but est d’anticiper des scénarios réalistes, pas d’imaginer le pire. Par exemple :

- intrusion opportuniste par une porte non verrouillée ;

- vol interne lié à un défaut de contrôle d’accès ;

- conflit à l’accueil qui monte en tension ;

- dégradation sur zone chantier la nuit ;

- mouvements de foule à l’entrée d’un événement.

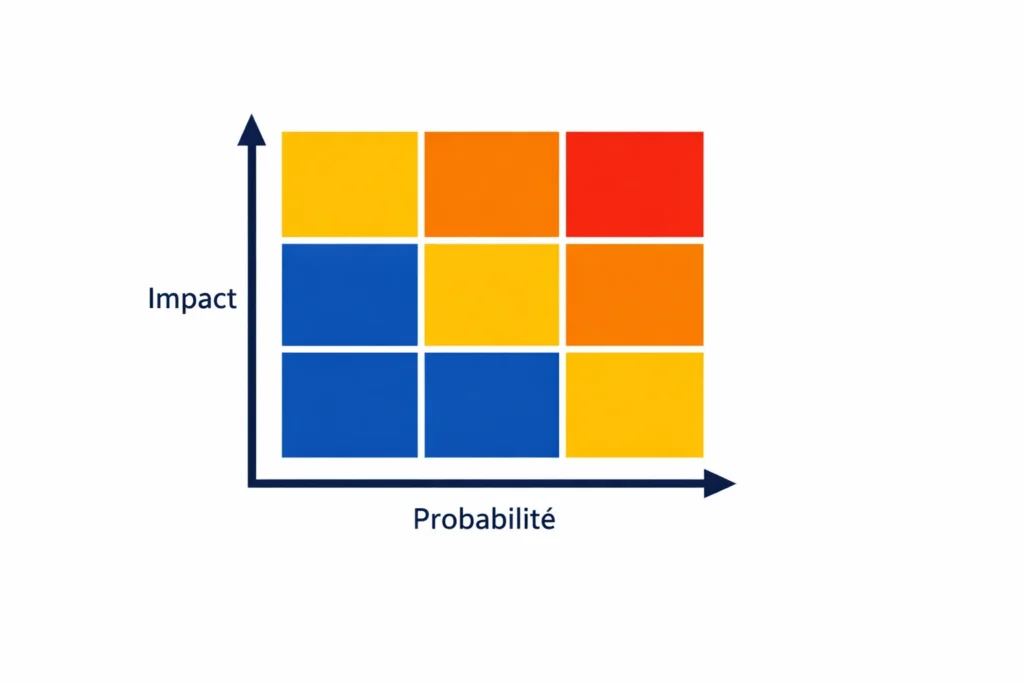

Étape C — Évaluer « probabilité × impact »

Attribuez une note simple (faible / moyen / élevé) à la probabilité et à l’impact, puis priorisez les 5 risques principaux. Vous évitez ainsi le piège d’un dispositif « uniforme » qui ne traite rien correctement.

Mini-matrice (exemple)

| Risque | Probabilité | Impact | Mesure prioritaire |

|---|---|---|---|

| Intrusion hors horaires | Moyen | Élevé | Contrôle accès + rondes + procédures fermeture |

| Conflit/incident à l’accueil | Moyen | Moyen à élevé | Filtrage, posture, escalade, consignes |

| Vandalisme sur zone extérieure | Élevé | Moyen | Éclairage, surveillance, présence dissuasive |

À retenir : une bonne sécurité est sélective. Elle renforce les points critiques et fluidifie le reste (sinon, on crée des contournements et de la friction).

3) Choisir le bon dispositif : humain, technique, organisationnel

La performance vient rarement d’un seul levier. Un dispositif efficace combine :

- des moyens humains (présence, filtrage, rondes, intervention),

- des moyens techniques (contrôle d’accès, vidéoprotection, alarmes),

- des procédures (consignes, escalade, traçabilité, retours d’expérience).

Quand privilégier l’humain ?

Quand il faut gérer l’imprévu : interactions, conflits, affluence, co-activité, consignes évolutives. C’est typiquement le cas des événements, des sites recevant du public, des accueils sensibles, ou des sites multi-accès.

Pour visualiser l’ensemble des prestations possibles, vous pouvez parcourir nos services de sécurité et sélectionner un dispositif adapté à votre contexte (site, horaires, contraintes, niveau de filtrage).

4) Quels profils d’agents mobiliser ?

Selon le contexte, vous n’avez pas besoin du même profil, ni des mêmes missions. L’objectif : dimensionner au plus juste et affecter le bon agent au bon rôle.

Important : les intitulés ci-dessous renvoient à des missions et à des cadres. En pratique, le dispositif final dépend du site, du cahier des charges, de la réglementation applicable (ERP/IGH) et de votre organisation interne.

Agent de sécurité (APS) : présence, filtrage, prévention

À envisager si : vous avez besoin de dissuasion, de contrôle d’accès, de gestion des flux ou de prévention sur site.

- Contrôle des entrées/sorties (badges, visiteurs, livraisons)

- Surveillance générale et prévention des incidents

- Application des consignes et remontées d’informations

Voir la prestation : agent de sécurité (Paris / IDF).

Agent de sécurité incendie (SSIAP) : prévention incendie & gestion du risque

À envisager si : votre site impose une organisation incendie spécifique (ERP/IGH) ou si la prévention incendie est critique (événement, site à forte affluence, contraintes réglementaires).

Voir la prestation : sécurité incendie (SSIAP).

Agent événementiel : accueil, filtrage, gestion des flux

À envisager si : vous organisez un événement (public/privé) avec des pics d’affluence, des entrées à filtrer, des zones à accès restreint (backstage, loges, technique).

Voir la prestation : sécurité événementielle (agents).

Rondier intervenant : rondes planifiées & levées de doute

À envisager si : le risque se concentre sur des plages horaires (nuit, week-end) et que vous avez besoin de présence mobile et de contrôles réguliers.

Voir la prestation : rondier intervenant / rondes de sécurité.

Agent cynophile : dissuasion renforcée sur certains sites

À envisager si : le site présente des zones sensibles, de grandes surfaces ou des risques d’intrusion où la dissuasion doit être renforcée.

Voir la prestation : agent cynophile / maître-chien.

Hôte/Hôtesse d’accueil : accueil & expérience visiteurs

À envisager si : l’accueil est un point de friction ou de risque (flux visiteurs, prestataires, gestion des badges) et que vous cherchez une approche « accueil + sûreté ».

Voir la prestation : hôte/hôtesse d’accueil.

5) Adapter selon le secteur : bureaux, chantiers, événementiel

Un dispositif « standard » ne fonctionne pas. On ne sécurise pas un siège social comme un chantier, ni un événement comme un entrepôt. Voici des repères concrets.

Sécuriser des bureaux / locaux professionnels

Objectifs fréquents : contrôle des accès, prévention des intrusions, gestion des visiteurs, protection des zones sensibles (matériel, documents, équipements).

À approfondir : sécurité pour sièges sociaux & bureaux.

Checklist « bureaux » (à adapter)

- Règles visiteurs : badge, accompagnement, registre, zones autorisées

- Accès livraisons : créneaux, quai, contrôle, zones tampons

- Procédure fermeture : portes, issues, alarmes, vérification zones

- Gestion des conflits à l’accueil : posture, escalade, consignes

- Traçabilité : main courante / rapports d’incidents

Gardiennage de chantier (BTP)

Objectifs fréquents : dissuasion la nuit, protection du matériel, contrôle des entrées, gestion co-activité, prévention des intrusions et des dégradations.

À approfondir : gardiennage de chantier.

Checklist « chantier » (à adapter)

- Délimitation claire (clôtures, points d’entrée) et éclairage des zones sensibles

- Rondes + contrôles : zones matériel, stock, engins, accès secondaires

- Procédures livraisons : horaires, contrôle, zones de dépôt

- Incidents : qui appeler, comment escalader, preuves & traçabilité

Sécurité événementielle

Objectifs fréquents : filtrage, prévention des débordements, gestion des flux, protection des équipes et des zones techniques. Le point clé : l’anticipation (plan, consignes, rôles) — car le temps manque le jour J.

À approfondir : sécurité événementielle.

Pour aller plus loin : si vous préparez un dispositif terrain, vous pouvez aussi lire notre article dédié « Comment gérer la sécurité d’un événement ? » (méthode + étapes clés).

6) Budget & dimensionnement : ce qui fait varier le coût

Le budget dépend surtout du niveau de risque, de la durée (jours/nuits, week-ends), du nombre de points d’accès, de la complexité opérationnelle (flux, co-activité, multi-sites) et des exigences de traçabilité.

Les 7 leviers qui font varier le dimensionnement

- Amplitude horaire et continuité de service

- Nombre d’accès à filtrer et volume visiteurs/livraisons

- Surface à couvrir (et zones non visibles / non éclairées)

- Niveau de réponse attendu (dissuasion vs intervention vs coordination)

- Contraintes réglementaires (ERP/IGH)

- Technologie en place (contrôle d’accès, alarmes) et procédures associées

- Reporting, traçabilité et fréquence des points de pilotage

Conseil : formalisez un budget « socle » (dispositif minimal viable) et un budget « renforcé » (pics / périodes sensibles). Vous pourrez ajuster sans repartir de zéro.

7) Réglementation & conformité : les points à vérifier

Dans la sécurité privée, la conformité n’est pas un détail : c’est une condition de sérieux et un facteur de risque (assurance, responsabilité, image).

Checklist de vérification (avant de contractualiser)

- Autorisation d’exercer et cadre légal applicable (ex. CNAPS).

- Compétences / formations adaptées aux missions (ex. incendie, événementiel, accueil, etc.).

- Assurances : responsabilités, couverture des missions, exigences du client.

- Consignes écrites : qui fait quoi, comment escalader, traçabilité, rapports.

- Protection des données si des dispositifs de contrôle/vidéo sont en place.

À ne pas oublier : la qualité se voit dans la préparation : visite de site, cadrage des risques, consignes, et organisation du pilotage. Si tout se résume à « mettre un agent », le risque est de payer sans obtenir de résultat.

8) Piloter la prestation : KPI, procédures, amélioration continue

Une fois le dispositif en place, l’enjeu est de le faire vivre. Sinon, il s’érode : routines, contournements, consignes obsolètes.

Les 6 KPI simples et utiles à suivre

- Nombre et nature des incidents (par période)

- Temps de réaction / escalade (selon scénario)

- Conformité des rondes (horaires, points contrôlés, anomalies)

- Qualité de la traçabilité (main courante, rapports, preuves)

- Faux positifs / levées de doute (et causes)

- Actions correctives réalisées (et délai de mise en œuvre)

Rituels recommandés

- Point de lancement : consignes, périmètre, scénarios d’incident, rôles

- Point hebdo (ou adapté) : incidents, irritants, ajustements

- Revue mensuelle : tendances, actions correctives, plan de progrès

Si vous cherchez un prestataire capable de structurer ce pilotage « du diagnostic au suivi », vous pouvez retrouver une présentation globale de notre société sur notre site et orienter ensuite vers les services de sécurité adaptés.

FAQ — Sécurité privée : questions fréquentes

La sécurité humaine gère l’imprévu (interaction, conflit, affluence, co-activité). La technique apporte de la détection, de la traçabilité et une surveillance continue. Les meilleurs dispositifs combinent les deux, avec des procédures claires.

Pas nécessairement. Beaucoup de sites sont mieux protégés avec un dimensionnement ciblé sur les périodes sensibles (nuit, week-end, pics) et des procédures robustes, plutôt qu’une présence continue mal cadrée.

En auditant d’abord (risques, accès, scénarios), puis en définissant un dispositif socle + un renfort. Et en pilotant avec des KPI : sans pilotage, vous payez un moyen (des heures) plutôt qu’un résultat (réduction des incidents).

Consignes écrites, modalités d’escalade, organisation de pilotage, et justificatifs réglementaires/assurances adaptés et tout autre document pertinent selon votre contexte et obligations.

Le point clé est l’anticipation : cartographie des accès, flux, zones sensibles, consignes et coordination. Pour démarrer, vous pouvez consulter notre service agents pour événements et notre secteur sécurité événementielle.

Liens utiles

- Nos services (vue d’ensemble)

- Nos secteurs d’activité (bureaux, chantiers, événementiel)

- Sécuriser ses bureaux : conseils pratiques

- Squatteurs & vandalisme : prévenir et sécuriser

Besoin d’un diagnostic ou d’un dispositif sur mesure ? Pour cadrer un besoin (bureaux, chantier, événement) et choisir le bon niveau de prestation, vous pouvez passer par notre page d’accueil puis sélectionner le service le plus pertinent.